https://yoo-young.tistory.com/6

AWS- IAM 이해하기-실습-1

AWS IAM 실습 이전에 작성했던 내용을 가지고 실제로 AWS에서 IAM를 실습하려고 합니다. 이글을 통해 실습을 하기 위해서는 AWS 계정이 있어야 하므로 먼저 계정을 만들고 시도 하시길 바랍니다. AWS

yoo-young.tistory.com

이전에 작성했던 실습에서 사용자를 만들었습니다. 이제 이 사용자에게 정책을 부여하고 그룹을 만들어 사용자를 그룹에 포함시키는 실습을 할 예정입니다.

그룹(Group) 생성하기

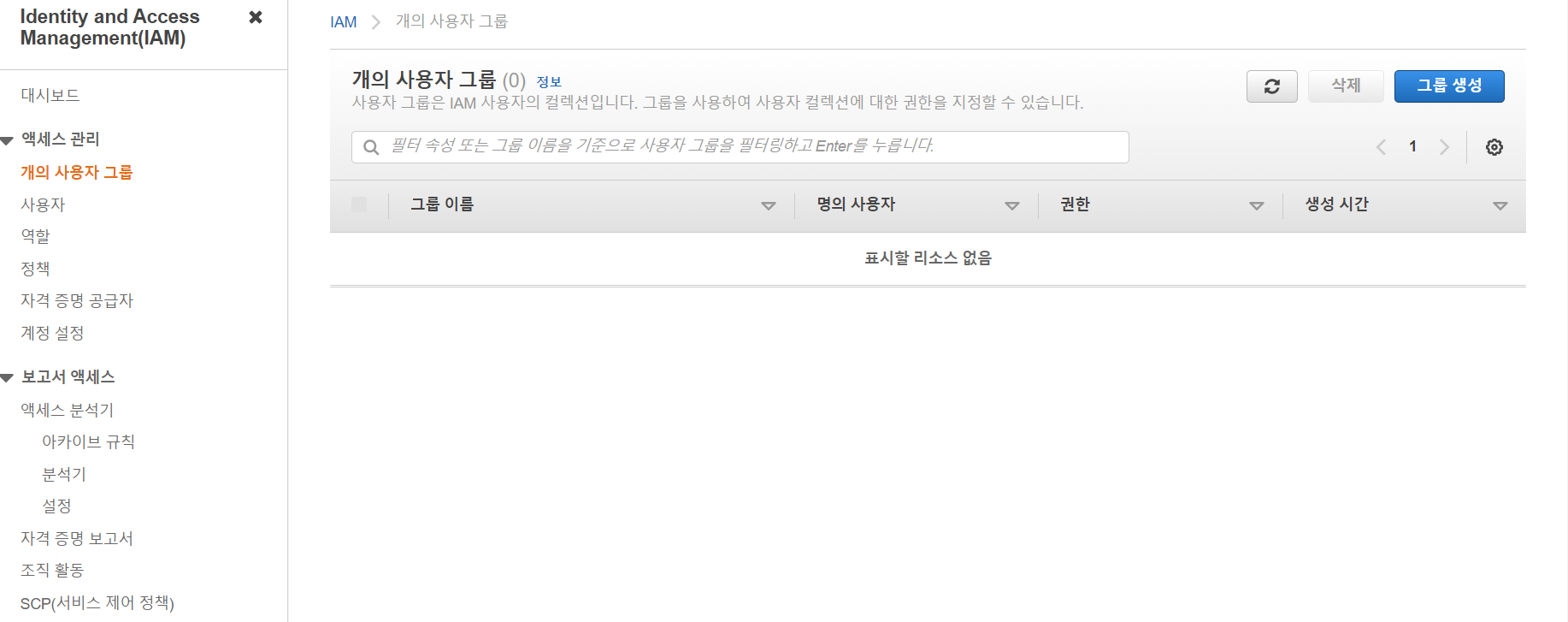

AWS 메인 화면에서 IAM 검색후 IAM 대시보드에서 왼쪽에서 개의 사용자 그룹을 선택합니다.

개의 사용자 그룹을 클릭하면 위 이미지처럼 개의 사용자 그룹 화면을 볼 수 있습니다. 여기서 그룹 생성 버튼을 클릭합니다.

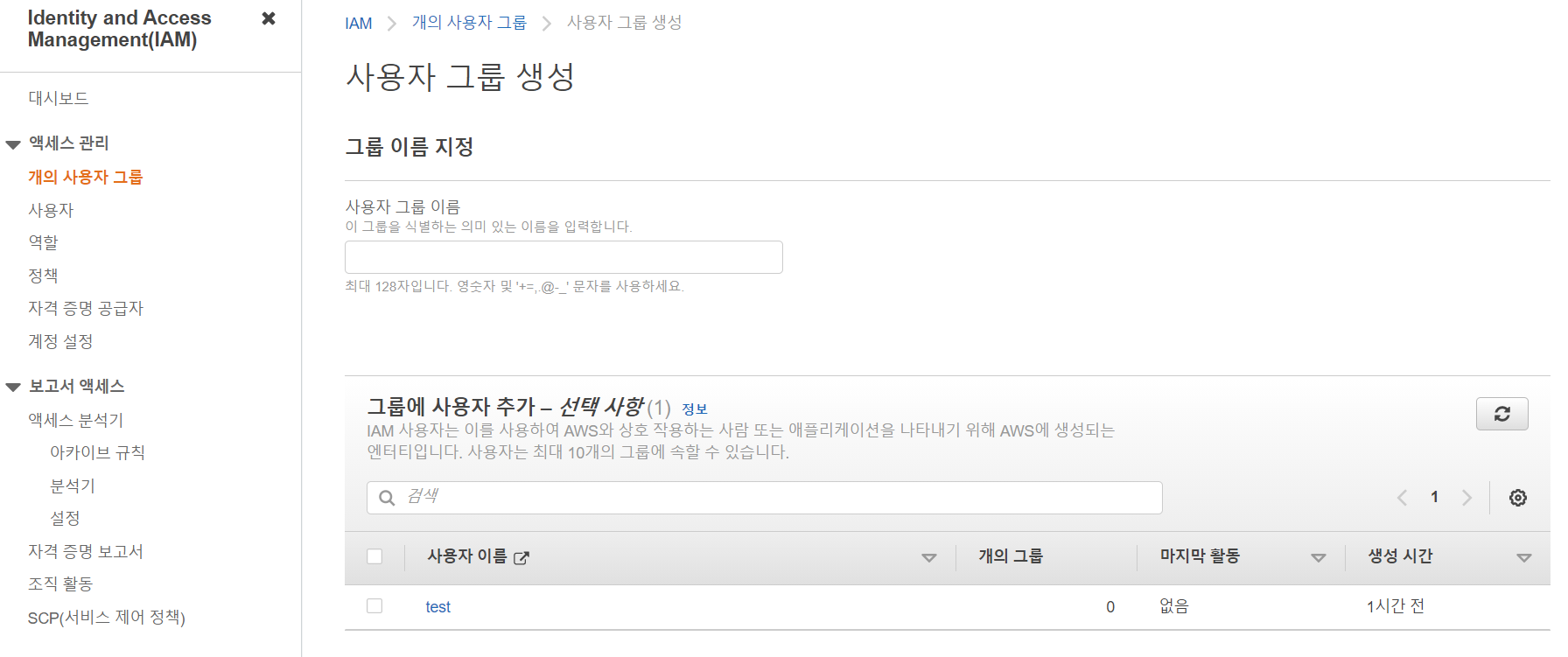

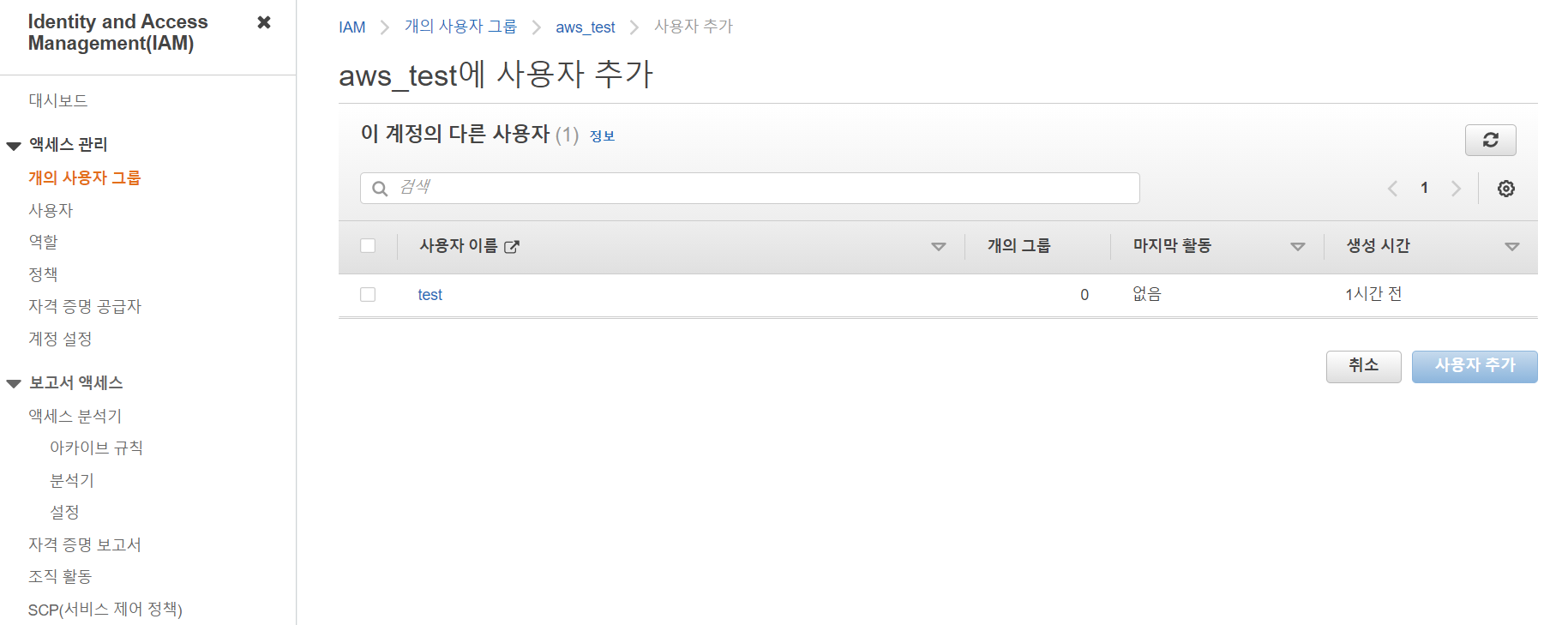

그룹에 사용자 추가 화면에 보면 이전에 만들었던 사용자가 보입니다. 그룹을 만들면서 사용자를 추가할 수 있지만, 추후에 추가하는 실습으로 하겠습니다.

그룹 이름은 원하는 이름으로 생성하시면 됩니다. 저는 테스트이기 때문에 aws_test로 생성하겠습니다.

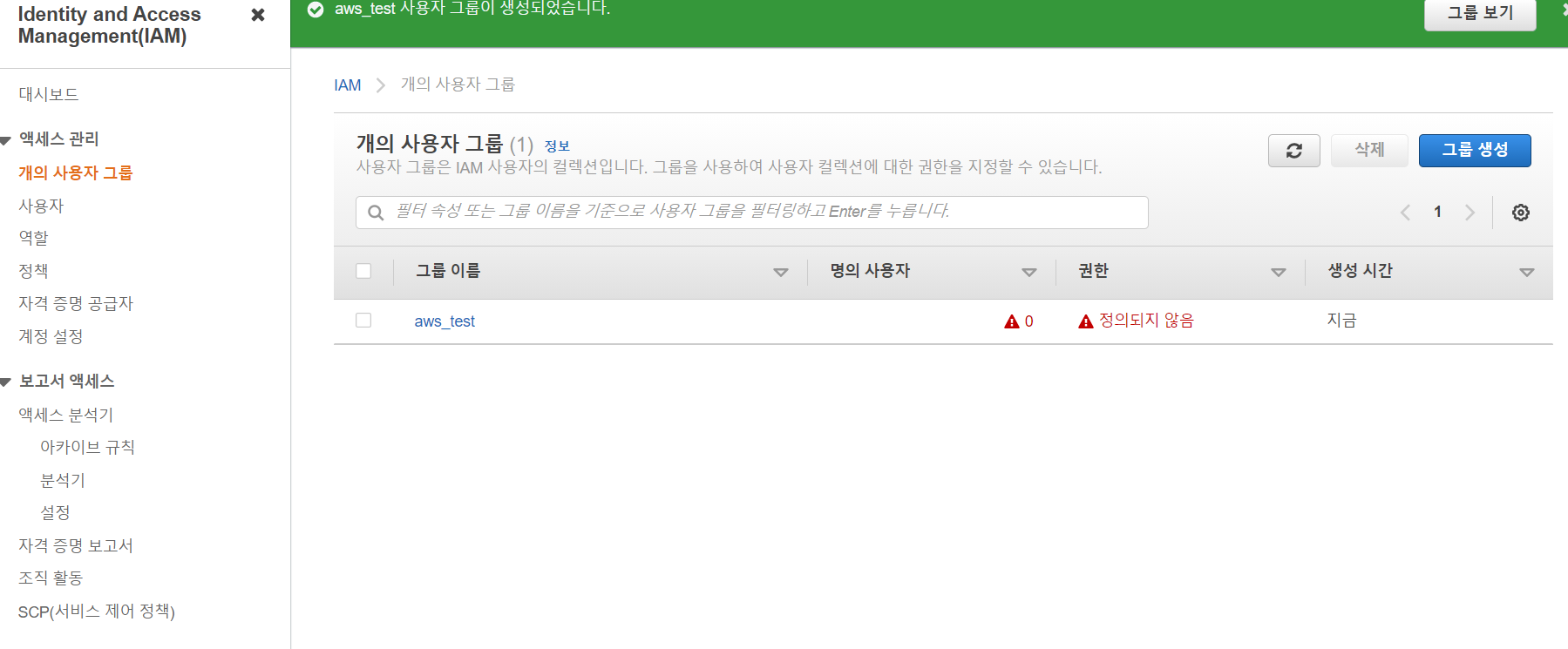

그룹 생성이 완료 되었다면 위 이미지처럼 그룹이 생성된걸 볼 수 있습니다. 이제 그룹에 이전에 만들었던 사용자를 추가해볼 차례입니다.

aws_test 그룹을 클릭합니다.

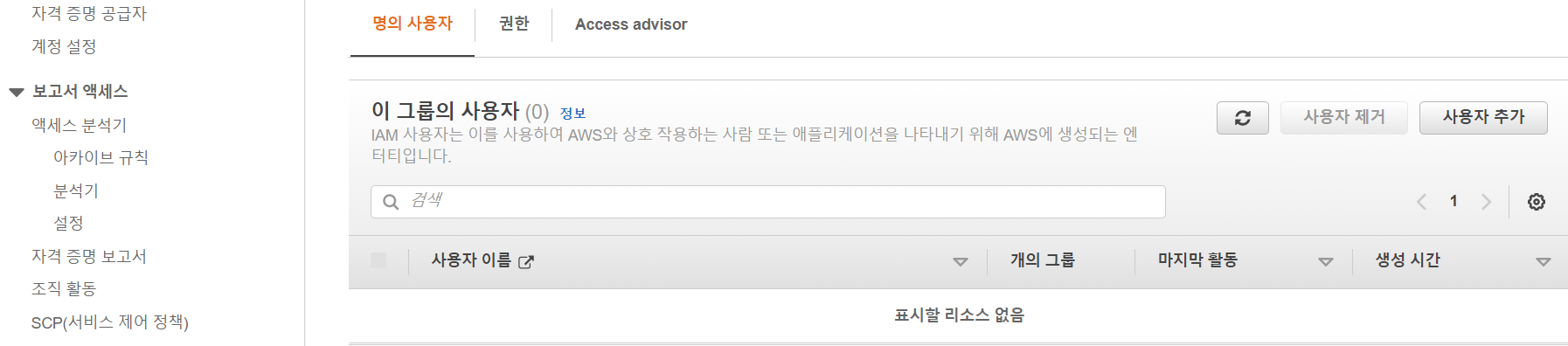

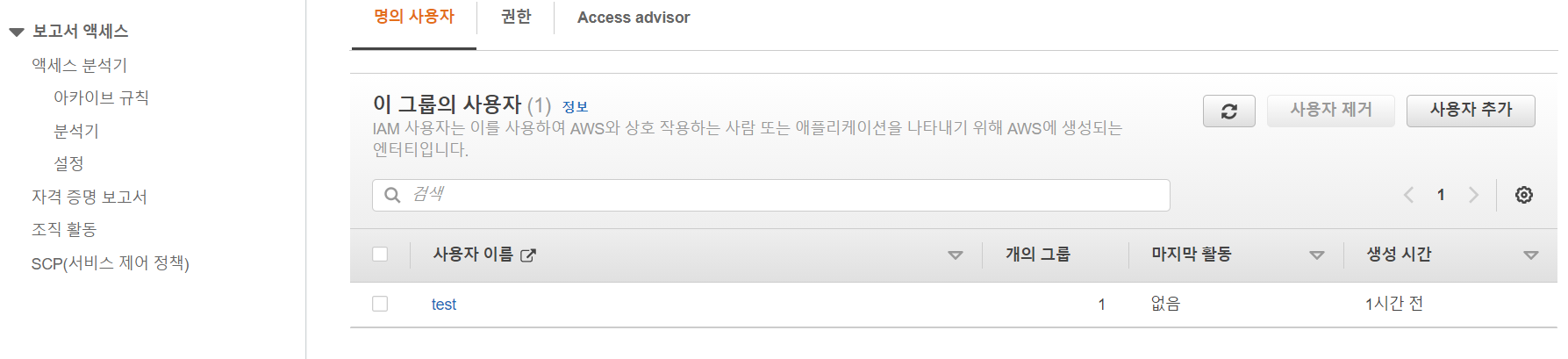

맨밑에 위 이미지처럼 이 그룹의 사용자 부분이 있으며 사용자 추가 버튼을 클릭하면 됩니다.

사용자 추가를 클릭하게 되면 이전에 만들었던 test 사용자(User)가 보입니다. test 사용자 추가버튼을 클릭하고 사용자 추가 버튼을 클릭합니다.

aws_test 그룹에 test 사용자가 추가된걸 확인할 수 있습니다.

test 라는 사용자(User)는 아직까지 aws의 서비스를 접근할 수 없습니다. 이제 test 라는 유저에게 aws의 DynamoDB 서비스의 읽기와 쓰기 권한만 주는 실습을 해보겠습니다.

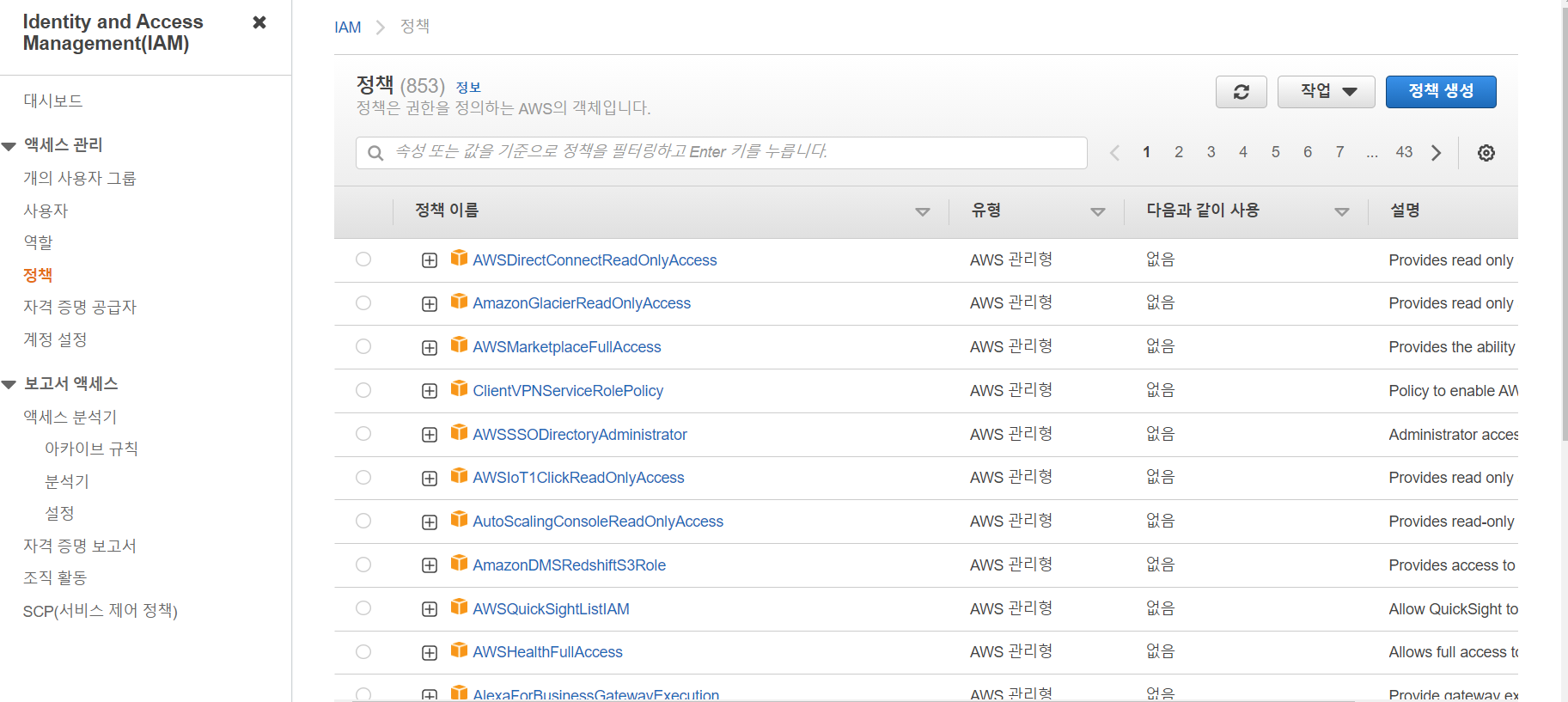

IAM의 대시보드로 돌아와서 정책을 클릭합니다. 정책을 클릭하면 위 화면을 볼 수 있습니다. 위 화면에서 정책생성을 클릭합니다.

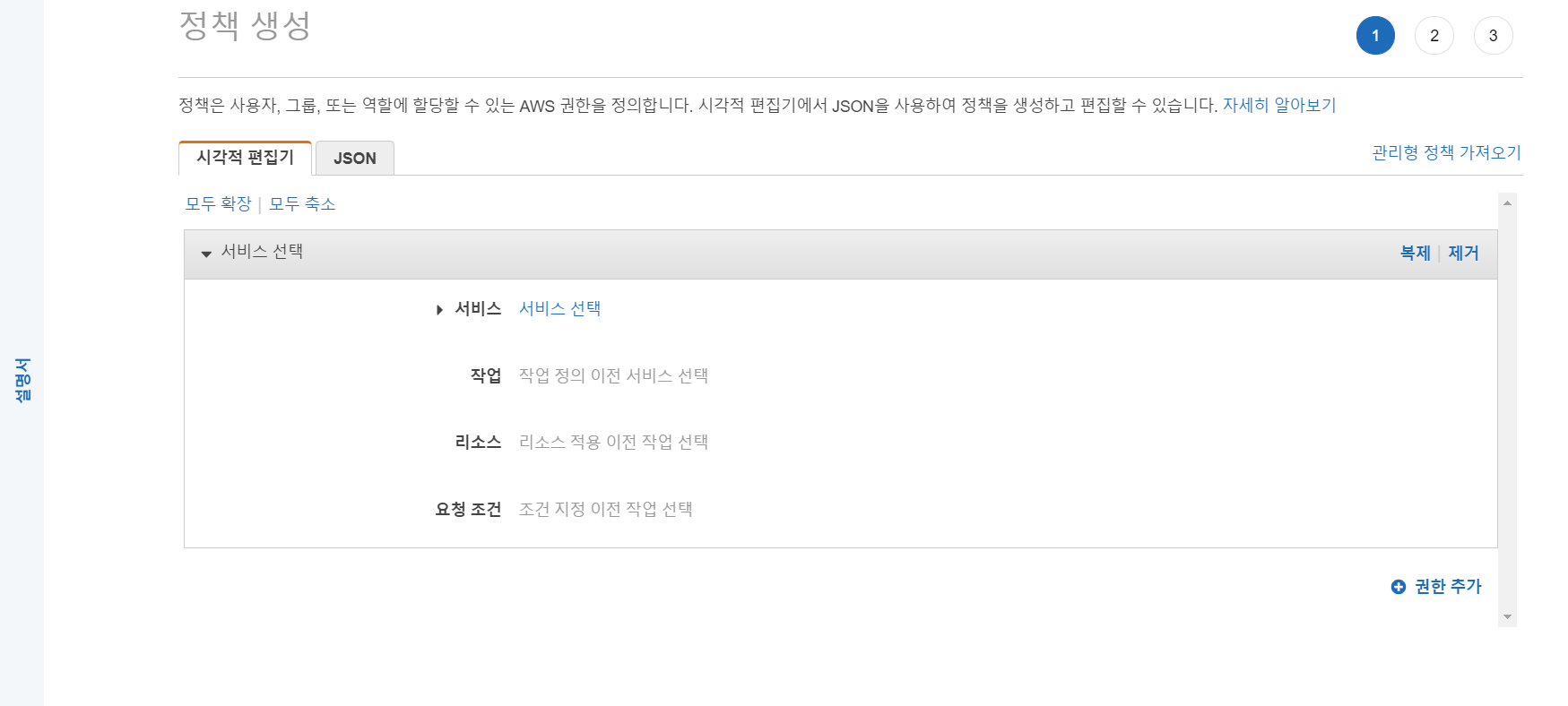

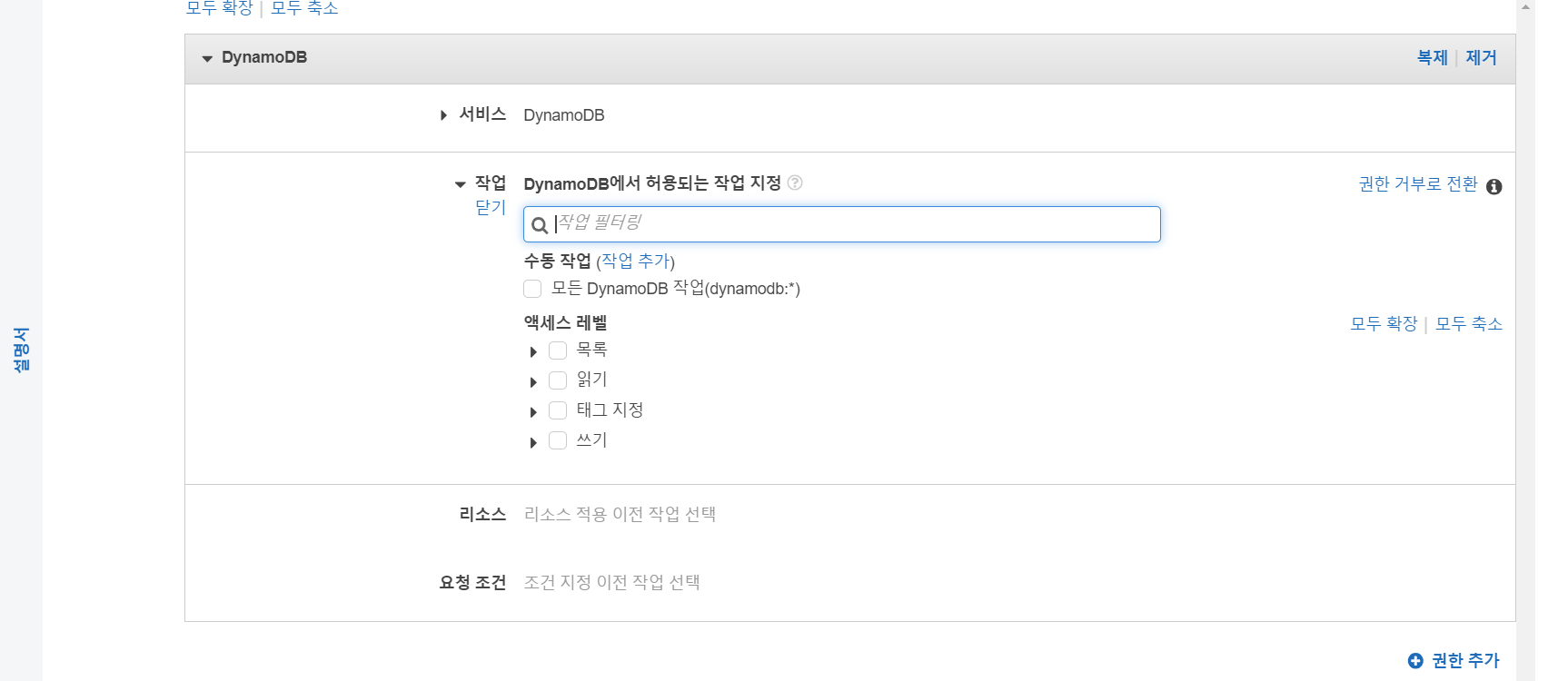

정책생성화면을 클릭하면, 어떤 서비스의 기능의 접근을 가능하게 할건지 서비스를 선택하는 화면이 나옵니다.

서비스 선택을 클릭하면 검색하는 부분이 나오는데 검색창에 DynamoDB를 검색하고 클릭합니다.

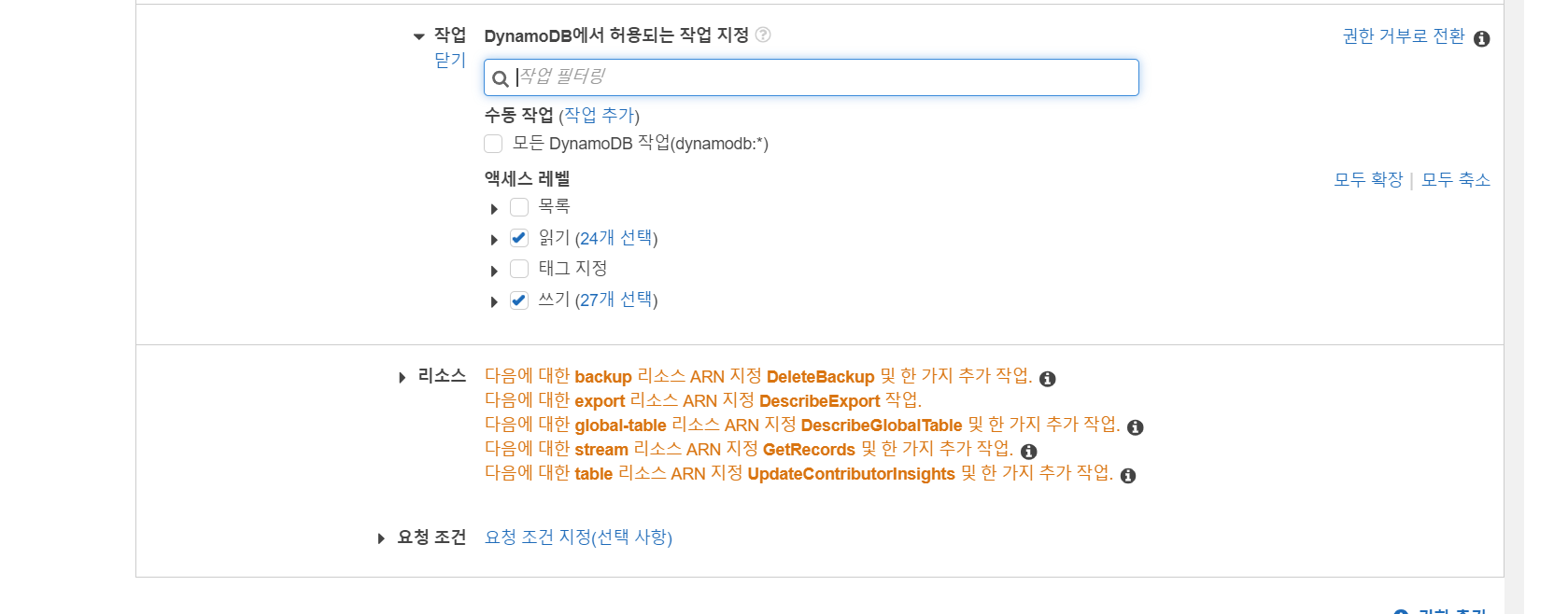

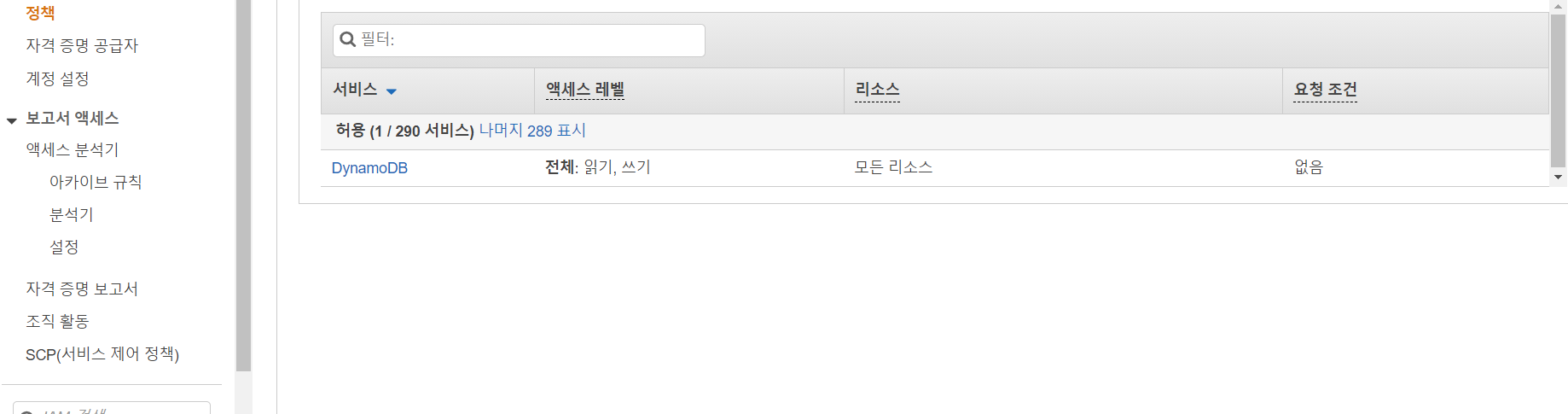

이부분에서 test 사용자(User)에게 DynamoDB 서비스의 어떤기능을 사용하게 할건지 선택할 수 있습니다. 저는 위에서 읽기와 쓰기 부분을 택했으니 읽기와 쓰기를 클릭합니다.

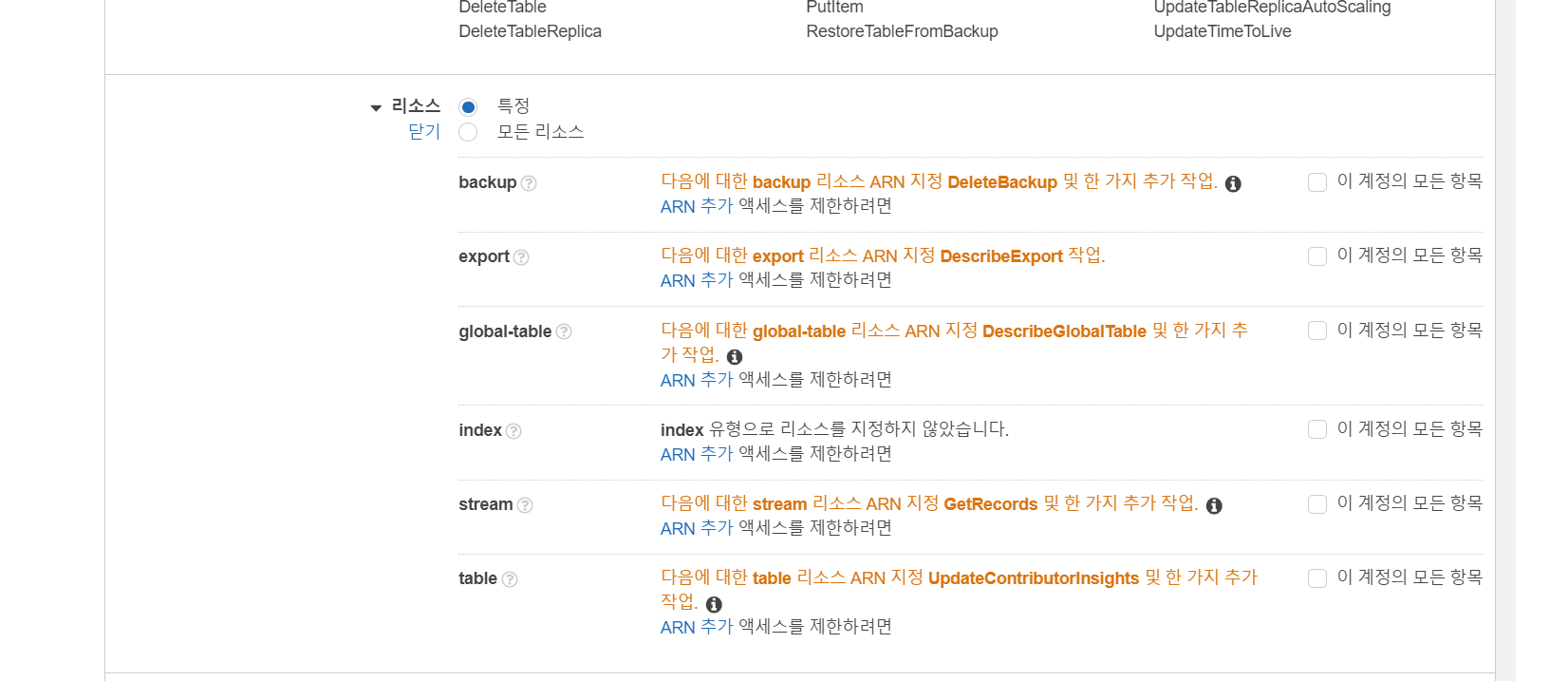

여기서 리소스란 DynamoDB에서 제공하는 다양한 함수의 기능들을 자유롭게 추가하고 지울 수 있습니다. 리소스를 클릭하게 되면 특정 리소스와 모든 리소스를 선택할 수 있는데 모든 리소스로 선택합니다.

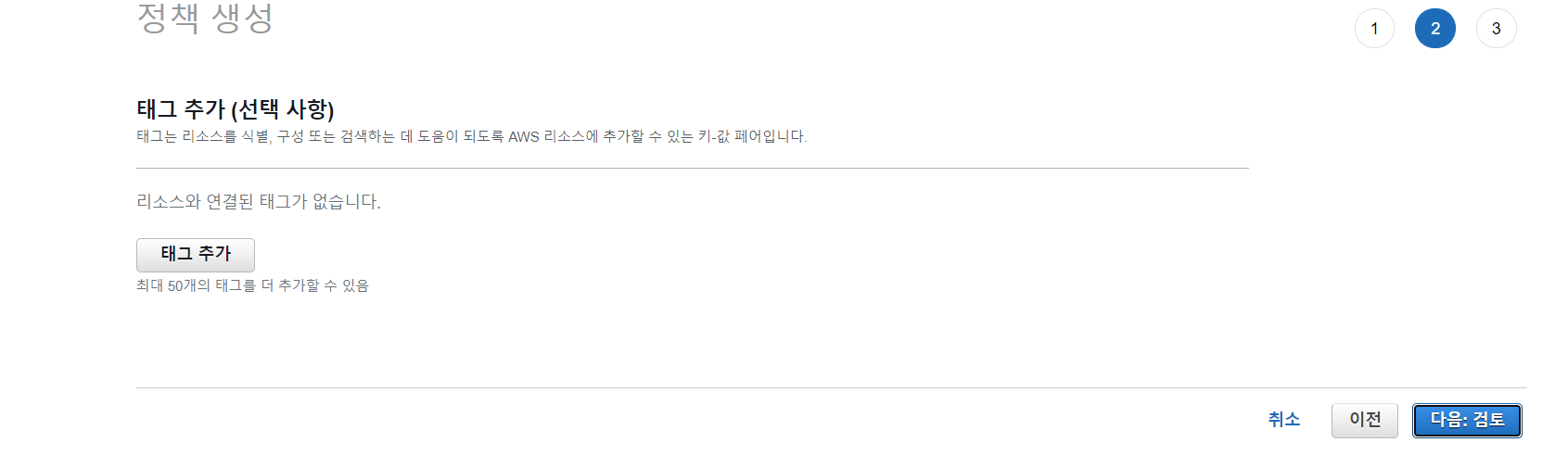

모든 리소스를 클릭후 다음: 태그를 클릭합니다.

태그 추가 부분은 넘기셔도 됩니다. 다음:검토 클릭을 해주면 됩니다.

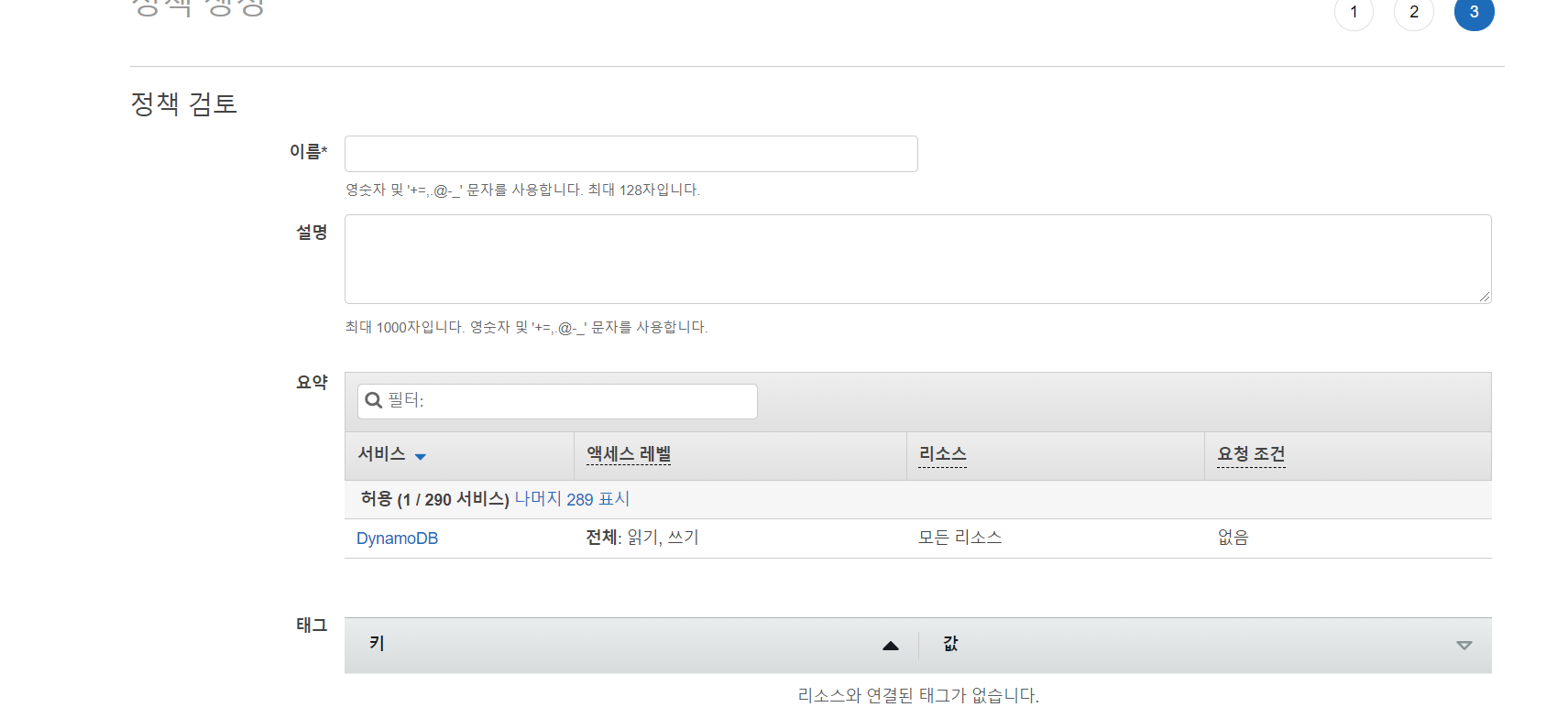

정책 이름 설정과 설명을 작성하는 부분입니다. 원하는 이름으로 넣어서 정책 생성버튼을 클릭해주세요.

정책 생성버튼을 클릭하면 위와같은 사진처럼 정책이 만들어진걸 볼 수 있습니다. 이제 이 정책을 test user에게 권한을 부여합니다.

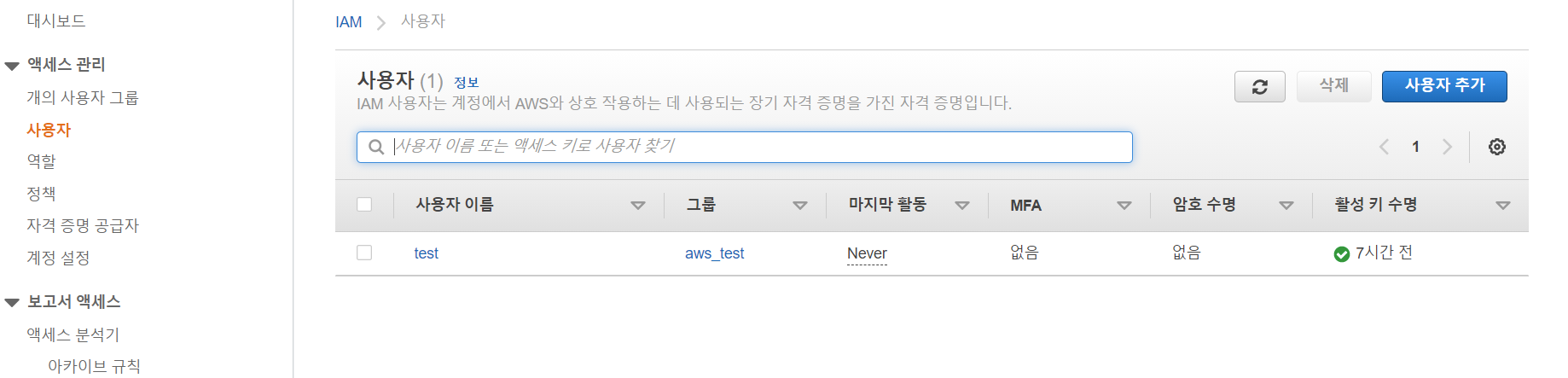

다시 사용자 화면을 돌아와서 test User를 클릭합니다.

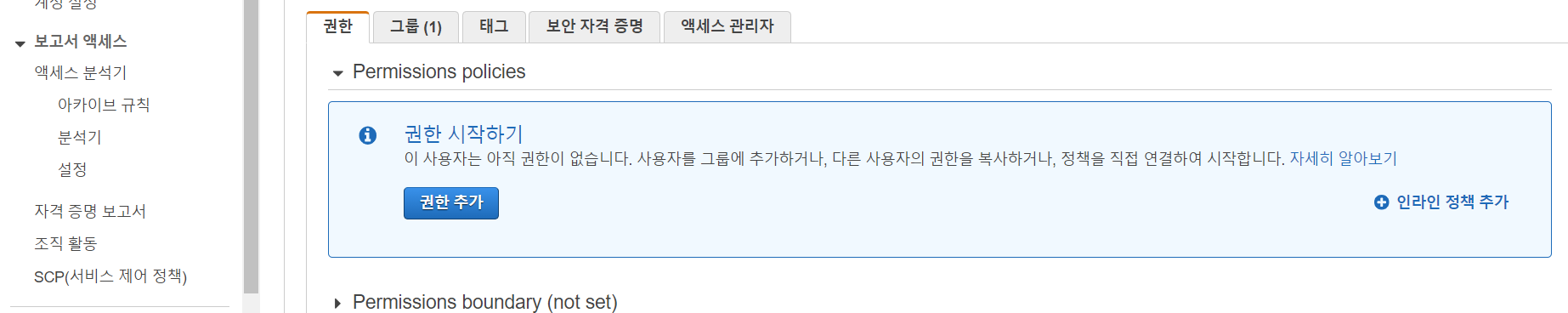

test User를 클릭하면 권한 시작하기에 권한 추가버튼을 볼 수 있습니다. 권한 추가버튼을 클릭합니다.

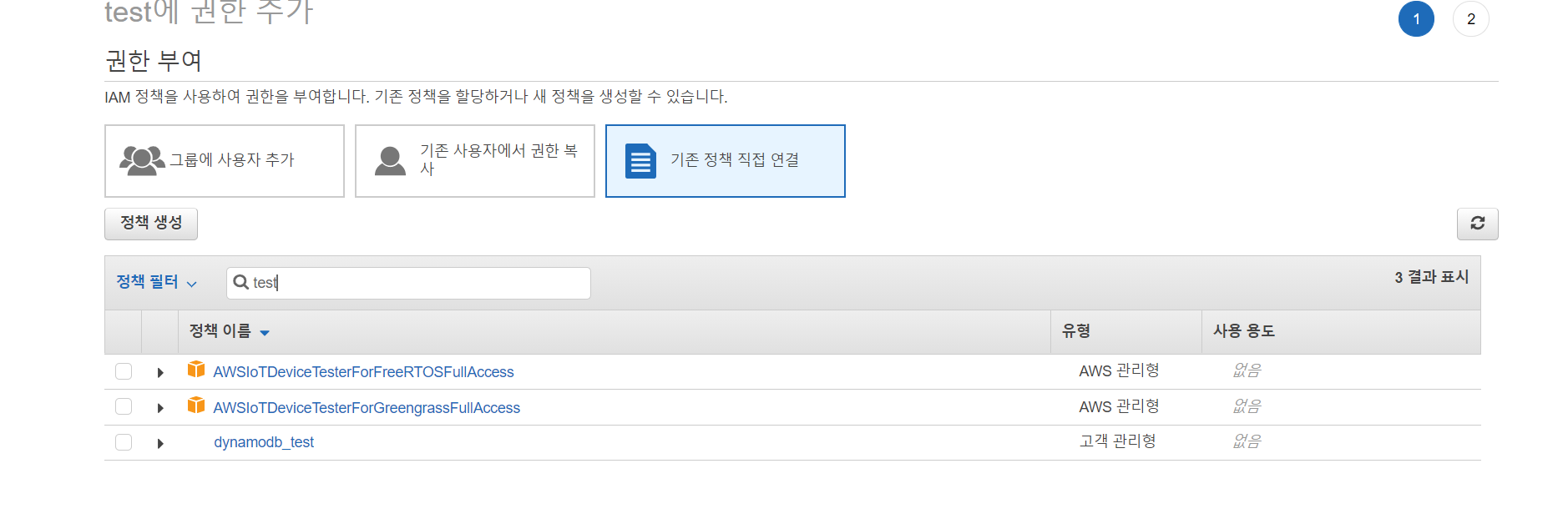

권한 추가버튼을 클릭 후 기존 정책 직접연결을 클리갛고 정책 필터에 아까 만들어준 정책 이름을 검색합니다. 저는 아까 dynamodb_test로 만들어서 사진처럼 보입니다. 자기가 만든 정책이 보인다면 그 정책을 체크해주고 다음:검토 부분을 클릭합니다.

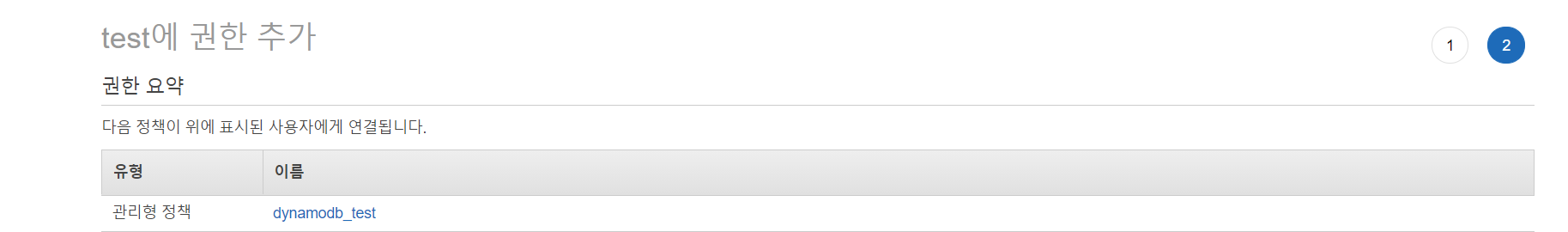

위 사진처럼보이면 오른쪽밑에 권한 추가버튼을 누릅니다.

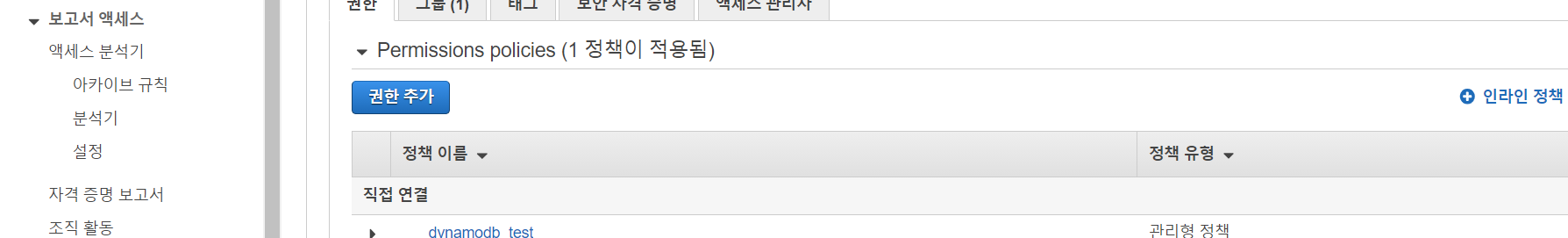

이제 test User는 dynamoDB서비스의 읽기 쓰기 권한이 생겼습니다.

이제 여기서 최종적으로 확인할게 있습니다. 진짜로 test User는 dynamoDB서비스의 권한이 생겼을까? 궁금증이 생기는데 이때 시도해보는게 AWS의 정책 시뮬레이터 입니다.

AWS의 정책 시뮬레이터 실습은 다음에 작성하도록 하겠습니다.

위 설명은 제가 이해한 부분을 바탕으로 작성한 내용입니다. 혹시라도 틀린부분이 있다면 지적해주시면 감사합니다.

'AWS' 카테고리의 다른 글

| AWS lambda에 python 라이브러리 올리기 (2) | 2021.11.24 |

|---|---|

| AWS-IAM 이해하기-실습-3 (0) | 2021.09.13 |

| AWS- IAM 이해하기-실습-1 (0) | 2021.09.09 |

| AWS - IAM 이해하기-2 (0) | 2021.09.09 |

| AWS - IAM 이해하기-1 (0) | 2021.09.09 |

댓글